Es una solución de seguridad móvil utilizada por muchas empresas para realizar un análisis multinivel más profundo que las soluciones EMM existentes. Proporciona protección en tiempo real cuando los usuarios remotos acceden a aplicaciones, sitios web y la nube desde sus teléfonos inteligentes o portátiles, en cualquier parte del mundo.

Seguridad Cloud Zero Trust

La forma en que trabajan las empresas ha cambiado y los datos se almacenan más allá del perímetro tradicional. El nuevo entorno de trabajo remoto requiere un nuevo modelo de seguridad centrado en la nube. Wandera aporta la nube de seguridad de confianza cero para proteger los entornos de trabajo digitales modernos.

- Permite el acceso a todas las aplicaciones.

- Protege tus datos y dispositivos de amenazas cibernéticas.

- Aplica políticas para filtrar accesos.

- Reduce la exposición al riesgo.

Hacemos de la seguridad en la nube algo simple

Creamos una oferta unificada, administrada a través de una única consola y respaldada por la más amplia gama de integraciones de ecosistema. Protégete contra la capacidad de detección y accesibilidad de los datos y las aplicaciones con nuestros productos: Wandera Threat Defense, Wandera Private Access y Wandera Data Policy.

Wandera Threat Defense

Protege tus dispositivos, usuarios y aplicaciones de amenazas cibernéticas con una seguridad basada en la nube que opera en el dispositivo y en la red.

Seguridad de endpoints garantizada

Detecta y resuelve una amplia gama de amenazas endpoints, incluyendo las vulnerabilidades de dispositivos, el malware y las aplicaciones de riesgo. Se realizan evaluaciones de riesgo integrales de forma continua para detectar amenazas y aplicar políticas de seguridad en tiempo real.

Protección en la red a usuarios y datos

Detén los ataques antes de que afecten a las defensas de la red. La protección de contenidos bloquea los sitios maliciosos, aunque se trata de sitios phishing nunca antes vistos diseñados para robar credenciales corporativas. Threat Defense evita el control de comandos y la filtración de datos al bloquear la conectividad a sitios de riesgo. Las conexiones se protegen automáticamente cuando se detectan ataques al intermediario.

Acceso adaptado a tus aplicaciones

Aumenta la seguridad permitiendo únicamente el acceso de dispositivos seguros y de confianza a las aplicaciones de empresa. Threat Defense monitorea un amplio conjunto de datos de telemetría y contextuales que pueden usarse para impedir el acceso a las aplicaciones cuando un endpoint está comprometido o presenta un alto riesgo. Las políticas de acceso adaptables se aplican de forma nativa a través de Zero Trust Network Access o la solución de gestión Jamf, Jamf Pro.

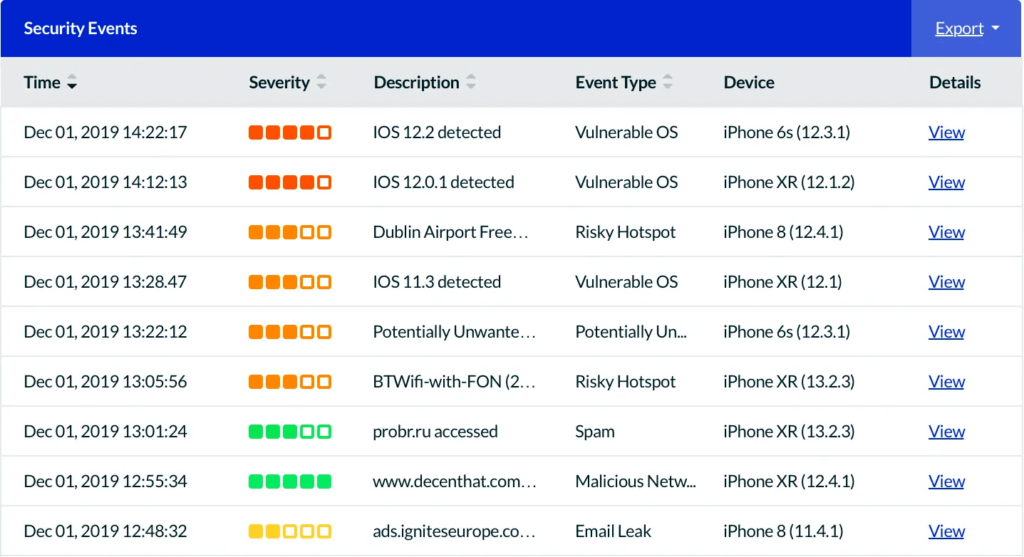

Detección y prevención integral de amenazas cibernéticas

Protección en tiempo real

Detecta y bloquea los intentos de robo de credenciales de usuario para garantizar que incluso los ataques phishing desconocidos no logran su cometido. Escanea una amplia gama de factores (limitación de marcas, punycodes sospechosos y entropías de subdominio). La protección inherente a la red rechaza los ataques enviados por correo electrónico, redes sociales y SMS.

Detección de configuraciones de riesgo

Las evaluaciones de postura detalladas ofrecen a las organizaciones visibilidad acerca de los riesgos de endpoints. Los controles granulares permiten la aplicación de políticas de seguridad a través de medidas de remediación, como avisos a los usuarios finales, el bloqueo de conexiones maliciosas y el acceso restringido a recursos corporativos.

Información detallada sobre aplicaciones

Comprende los riesgos de cada aplicación de un solo vistazo, ten plena visibilidad de las vulnerabilidades conocidas con la puntuación de riesgo de aplicaciones de MI: RIAM y considera las acciones de remediación recomendadas. Podrás consultar datos forenses detallados para entender las autorizaciones requeridas, las URL o las bibliotecas de terceros usadas por versiones específicas de una aplicación.

Prevención de interceptaciones de comunicaciones

Las conexiones de Wi-Fi públicas son plataformas muy atractivas para los agentes maliciosos. Threat Defense protege dispositivos conectados a Wi-Fi con cifrado Failsafe. Cuando se detecta un ataque, cifra automáticamente el tráfico del usuario para que este pueda seguir trabajando de manera segura sin interrupciones de conexión

Características y capacidades de seguridad líderes

Defensa de endpoints siempre activa

Protege a los usuarios y dispositivos de las ciberamenazas estén donde estén. La aplicación para endpoints detecta software maliciosos, configuraciones vulnerables y conexiones de alto riesgo antes de que se produzca el ataque. Las acciones y alertas de corrección se activan automáticamente.

Informes y control de políticas en tiempo real

El motor de políticas unificadas permite a los administradores configurar rápidamente una política de seguridad. La aplicación y cumplimiento de entran en vigor de inmediato, y todas las políticas pueden irse modificando y ajustando sobre la marcha. Pueden consultarse datos detallados en todo momento desde el portal de Threat Defense o en un panel SIEM/SOAR.

Políticas de acceso condicional con Conditional Access

Evita que usuarios o dispositivos de riesgo tengan acceso a las aplicaciones empresariales con Conditional Access. Los permisos de dispositivos BYOD quedarán revocados hasta que vuelvan a clasificarse como seguros. Las políticas pueden aplicarse nativamente dentro de la red de Threat Defense o a través de una integración con Jamf o IdP

Operaciones y gestión unificados

Al integrar Threat Defense con una solución de gestión como Jamf o IdP, podrás sincronizar los datos sobre los grupos de usuarios. Implementarás Threat Defense en los dispositivos de los usuarios rápidamente y las asignaciones de permisos serán mucho más sencillas. Simplifica los procesos de control de eventos y búsqueda de amenazas de ThreatOps.

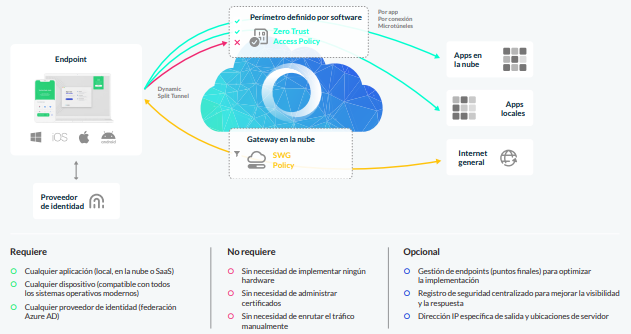

Wandera Private Access

Habilita Zero Trust Network Access de manera rápida, fácil y segura para cualquier recurso corporativo.

Seguridad sólida

Brinda flexibilidad a los equipos para que puedan trabajar en cualquier momento y desde cualquier lugar, gracias a una conexión segura a las aplicaciones que necesitan. Private Access se sirve de políticas de identidad centradas en la aplicación para potenciar la productividad y eliminar la amplia rastreabilidad. También elimina la posibilidad de acceder a datos y aplicaciones a los cuales los usuarios no deberían acceder

Gestión optimizada

Tiene una arquitectura exclusivamente basada en la nube que no exige la gestión de ningún equipo local ni tiene ningún requisito de dimensiones complejo. Nuestro borde de servicio puede escalar dinámicamente hasta un número ilimitado de endpoints conectados. Private Access no necesita tener un túnel individual para todo el tráfico, pero al mismo tiempo garantiza una visibilidad y un control absolutos de todos los accesos (aplica políticas sin enrutamiento).

Experiencia del usuario intuitiva

Private Access cuenta con un protocolo diseñado para el trabajo remoto rápido y seguro. Combinado con nuestros servicios de nube y la capacidad de evitar el backhauling (red de retorno) de tráfico innecesario, los usuarios disfrutarán de una experiencia de acceso perfecta sin ningún problema de latencia. El servicio es eficiente y muy ágil en las transiciones de red, lo que permite al usuario pasar de datos móviles a Wi-Fi y viceversa sin ninguna interrupción.

Arquitectura escalable de última generación

Características diferenciadoras de Private Access

SDP en la nube

Arquitectura de perímetro definido por software (SDP) basada en la nube que crea conexiones seguras y aisladas para cada aplicación. Solo permite el acceso a usuarios específicos y autorizados.

Solución basada en la identidad

Solución basada en la identidad Políticas basadas en la identidad para asignar permisos de usuario y aplicaciones. La integración con los servicios de directorio existentes permite el despliegue y gestión de políticas rápidamente.

Informes de sesión

La presentación de informes detallados de cada sesión permite supervisar a los usuarios activos y las aplicaciones que estén utilizando.

Protocolos de última generación

Protocolos de última generación Garantiza una conexión segura, versátil y ligera, y ofrece un servicio silencioso y sin interrupciones incluso cuando el usuario trabaja fuera de la oficina.

Microtúneles de aplicaciones

Utiliza microtúneles a nivel de aplicación que se enrutan en nuestra infraestructura y permiten un control muy detallado tanto en el establecimiento de la conexión como en todas las sesiones activas.

Tunelización dividida dinámica

Utiliza un protocolo de túnel inteligente que únicamente enruta el tráfico de una aplicación desde el dispositivo autorizado del usuario hasta la aplicación asociada al otro lado del SDP en la nube.

Autorización de un solo paquete

Elimina la rastreabilidad de las aplicaciones de proveedores no autenticados. La autorización de un solo paquete requiere verificar la identidad del usuario y el dispositivo antes de administrar los accesos.

Acceso adaptable

Proporciona evaluaciones de riesgos de usuarios y dispositivos en tiempo real que tienen la capacidad de influenciar las rutas y de usarse como señales a través de integraciones de terceros.

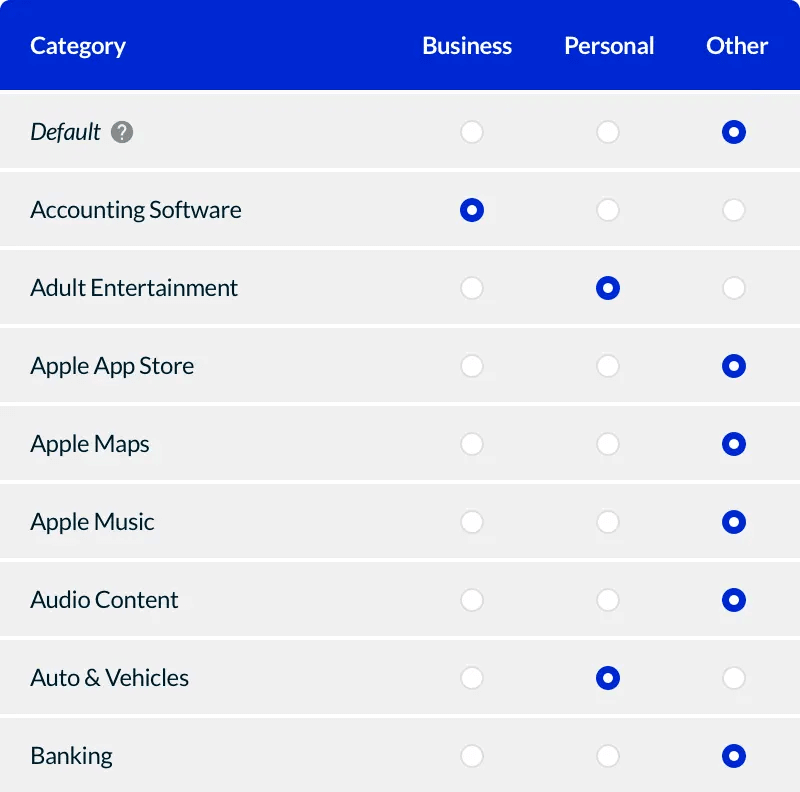

Wandera Data Policy

Facilita el teletrabajo con toda la confianza del mundo: impulsa la productividad de los empleados y garantiza que las políticas de la empresa se cumplen estén donde estén.

Implementación de políticas de uso aceptable

Gracias al filtrado de contenidos de Data Policy, las organizaciones pueden definir qué sitios web y aplicaciones pueden acceder desde dispositivos móviles que pertenecen a la empresa. Jamf garantiza que las conductas en línea están conformes con las políticas de uso aceptable al proporcionar visibilidad en tiempo real sobre los controles de políticas de uso y basadas en categorías para automatizar el cumplimiento.

Control de shadow IT (IT Invisible)

Las empresas que trabajan en sectores regulados o gestionan información confidencial deben cumplir un conjunto de políticas de seguridad de la información y del sector. Jamf puede impedir que los datos corporativos sensibles queden expuestos, ya sea a través de un buscador o de una aplicación móvil nativa, bloqueando el acceso a servicios no autorizados.

Gestión del uso en tiempo real

A menudo, los usuarios superan el uso de datos móviles previstos, lo que supone una pérdida de servicio o costos adicionales muy elevados. Este problema es bastante común entre los trabajadores de campo, que se conectan exclusivamente a través de datos móviles, o entre viajeros internacionales, que suelen conectarse usando roaming a través de redes más costosas. Jamf proporciona información en tiempo real sobre el uso de datos y permite a los administradores definir políticas personalizables y con mucho potencial que pueden aplicarse en tiempo real.

Los datos hablan

La conectividad con un hotspot móvil proporcionado por la empresa requiere que los usuarios finales utilicen este servicio de manera responsable. Jamf permite configurar controles de políticas automatizados que restringen el acceso a contenidos y aplicaciones no permitidos.

1 de cada 7

empleados accede a contenidos adultos desde dispositivos móviles de empresa semanalmente

Más del 50% de los datos

corporativos no son esenciales para la empresa

Más de 70 categorías

de filtrado de contenido predefinidas disponibles para control de políticas, tanto en aplicaciones web como en Apps nativas

Características diferenciadoras de Data Policy

Datos en tiempo real

Controla el uso de datos sin esperar a recibir la factura gracias a los informes y las herramientas de análisis de uso

Filtros de contenido

Configura reglas inteligentes para evitar el acceso a aplicaciones y sitios web inapropiados. Asegúrate de que el uso está conforme con las políticas de RR. HH., IT y demás normativas

Control de políticas en tiempo real

Configura límites de uso de datos. Personaliza alertas y notificaciones para usuarios y administradores

Totalmente personalizable

Aplica políticas a usuarios individuales, grupos y organizaciones en su conjunto. Adapta los contenidos mediante el filtrado de categorías con listas de permisibilidad y bloqueo personalizadas

Conciencia de red

Define y aplica políticas para diferentes redes. Data Policy detecta automáticamente la red y permite a los usuarios de Wi-Fi aplicar los filtros de contenidos sin gestión de datos

Control de políticas en tiempo real

Configura límites de uso de datos. Personaliza alertas y notificaciones para usuarios y administradores

Prueba Wandera en tu empresa

Wandera proporciona una solución de seguridad en la nube de confianza cero para proteger esta nueva forma de trabajar. Aseguramos tus datos y dispositivos contra las amenazas cibernéticas, te ayudamos a aplicar políticas para filtrar el acceso a Internet y reducir la exposición al riesgo, y habilitamos el acceso de confianza cero a todas tus aplicaciones.te.

¡Obtén más información sobre nuestros productos, solicita una demostración y ponte en contacto con nuestro equipo!

Estaremos encantados de escucharte.

¿Necesitas ayuda?

Contacta a un técnico de nuestro equipo especializado